Giriş

Yetenekli ve motivasyonu yüksek siber saldırganlar, gerçekleştirecekleri siber saldırı öncesinde detaylı bir hazırlık evresinden geçerler. Motivasyonlarına yönelik bir hedef seçtikten sonra hedefleri ile ilgili bilgi toplamaya başlarlar. Sistemli ve organize hareket ederek siber saldırının başarılı olma ihtimalini arttırmayı amaçlarlar. Bu durum ise siber saldırıların savunma tarafında bulunan bizleri, siber saldırganların çalışma yöntemlerini anlamaya ve bu saldırılara karşı hazır olmaya zorlamaktadır.

Siber Ölüm Zinciri (Cyber Kill Chain)

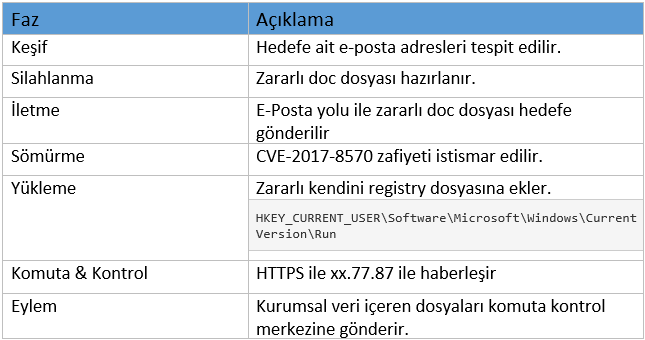

Siber güvenlik araştırmacıları, siber saldırıları analiz edebilmek amacıyla çeşitli modeller üzerinde çalışmaktadırlar. Bu modellerden biri de, Locheed Martin firması tarafından geliştirilen Siber Ölüm Zinciri’dir (Cyber Kill Chain). Siber Ölüm Zinciri’ne göre hedefli bir siber saldırı 7 aşamada gerçekleşmektedir. Keşif aşamasından siber saldırganın amacına ulaşmasına kadarki tüm süreci modellemeyi hedefler. Siber Ölüm Zinciri’nin aşamalarını aşağıdaki maddelerde kısaca açıklamaya çalışacağım.

1. Keşif (Reconnaissance)

Saldırganın hedef sistem ile ilgili bilgi toplama aşamasıdır. Bu aşamanın amacı, sisteme sızma yöntemlerinin tespit edilmesidir.

2. Silahlanma (Weaponization)

Keşif aşamasında hedef sisteme giriş noktasını belirleyen saldırgan, bu giriş noktasında hangi atak vektörünü kullanacağına bu aşamada karar verir. Aynı zamanda kullanılacak zararlı yazılım da bu aşamada oluşturulur.

3. İletme (Delivery)

Hazırlanan zararlı yazılımın hedef sisteme iletildiği aşamadır. İletim yöntemi bu aşamada belirlenir.

4. Sömürme (Exploitation)

Saldırganın silahlanma aşamasında oluşturmuş olduğu atak vektörünü kullanarak hedef sistemdeki güvenlik zafiyetini sömürdüğü aşamadır. Buradaki amaç zararlı yazılımın sistem üzerinde çalışmasını sağlamaktır.

5. Yükleme (Installation)

Sistem üzerinde başarı ile çalışan zararlı yazılım, kalıcı bir tehdit haline gelmek için sisteme kendini yüklemelidir. Bu aşamada siber saldırganın başarılı bir şekilde sistemi kontrol etmesinin önü açılır. Yükleme aşamasının en önemli amacı, zararlı yazılımın sistemde kalacağı süreyi mümkün oldukça arttırmaktır.

6. Komuta & Kontrol (Command & Control, C2)

Hedef sistemin uzaktan kontrol edildiği aşamadır. Daha önce belirlenen bir veya daha fazla haberleşme kaynağı ile genellikle şifreli haberleşme yöntemleriyle bağlantı kurulur. Bu aşamada hedef sistem ele geçirilmiş olur.

7. Eylem (Actions On Objectives)

Hedef sistemi ele geçiren saldırgan, bu aşama ile birlikte amacına ulaşmak için çeşitli eylemler gerçekleştirir. Bu eylemlere, veri çıkarma, silme veya başka bir sisteme saldırma örnek olarak verilebilir. Ayrıca, asıl hedefine ulaşabilmek için gerçekleştirdiği tüm eylemler bu basamakta değerlendirilir. (Yanal hareket gibi)

Yukarıda bahsettiğimiz basamakların her biri bir zincir gibi birbirine bağlı durumdadır. Her bir aşamanın başarısı diğer bir aşamayı doğrudan etkileyecektir. Örnek olarak iyi bir keşif yapılmadan gerçekleştirilen bir saldırının iletme aşamasında başarısız olma ihtimali oldukça yüksektir.

Örnek

Örneğimizde, siber saldırgan kurumsal veri içeren dosyaları ele geçirmek amacıyla y isimli bir kurumu hedef alır. Motivasyonunu belirledikten sonra kurum ile ilgili keşif çalışmasına başlar. Hedef kurumun çalışanlarının sosyal medya hesaplarında kurumsal e-posta adreslerini kullandıklarını tespit eder ve bir e-posta havuzu oluşturur. Bu aşamadan sonra sosyal mühendislik saldırısında kullanacağı atak vektörünü belirleme aşamasına geçer. Burada hedef kurumun Windows işletim sistemi kullandığını keşif aşamasında tespit ettiklerinden, CVE-2017–8570 kodlu Microsoft Office uzaktan kod çalıştırma zafiyetini kullanmanın doğru bir yöntem olacağını düşünür. Bu aşamada güvenlik zafiyetini istismar edebilecek bir makro kodu oluşturup “.doc” uzantılı atak vektörünü hazırlar. Atak vektörünü hazırlayan saldırgan e-posta aracılığı ile zararlı yazılımı kullanıcıya iletip kullanıcının dosyayı açmasını bekler. Hedef kurum çalışanları, e-postada bulunan zararlı dosyayı açarlar ve bu aşamadan itibaren zararlı dosya hedef sistemlere bulaşmış olur. Zararlı dosya, hedef sistemde bulunan zafiyeti istismar eder ve kendisini işletim sisteminin başlangıcına yükleyerek kalıcı hale gelir. Bu aşamadan sonra zararlı yazılım xx.77.87 (geçerli olmayan domain adresidir) domain adresi ile haberleşerek siber saldırganın uzaktan hedef sistemi kontrol etmesinin önünü açar. Sistemi ele geçiren saldırgan, motivasyonunu sağlayan kurumsal dokümanları arar ve komuta kontrol sunucusuna çıkarmayı başarır.

Neden İhtiyaç Duyuyoruz ?

Siber saldırılara karşı önlem alabilmek için saldırı metodolojilerini iyi bilmek gerekmektedir. Cyber Kill Chain gibi modeller sayesinde bir siber saldırının öncesinde eksik noktalar tespit edilebilir, saldırı anında saldırının aşamasına göre müdahale yöntemine karar verilebilir ve saldırı sonrasında kurumun bu saldırıdan ne ölçüde etkilendiğinin risk analizi yapılabilir.